黑法术高端无线路由器劫持漏洞攻击技术原理

时间:2024/4/9作者:未知来源:争怎路由网人气:

无线路由器认证会话劫持漏洞(本文只是分析如何利用漏洞入侵)

A.漏洞相关介绍

受彩响的无线网络设备Belkin (贝尔金)F5D82334等,一些旧型号的D-Link、TP-Link及IPTime 等品牌无线路由器也存在此安全隐患,漏洞描述该漏洞最早被发现在F5D8233-4这款无线路由器上,但Belkin其他塑号的无线路由器也疑似存在该漏洞,本节就使用0前市面上比较流行的型号为F6D4230-4 这款Belkin无线路由器为例。

B.漏洞原理讲原理之前要强调-点:本攻击方式前提是已经具备连接0标无线网络的能即已经 破解WEP或者WPA-PSK连接加密!若没有破解则下述原理无效。由于之前大量旧型号的路由器设计都采用HTTP身份验证机制,该机制使得处千内网的 攻击漪町以较容易地实现会话劫持攻击若具备admin的会话已经存在于无线网络中,则由 于认证过程在传输中是明文的缘故,其密码等都可以直接通过sniffy获得若该admin会话处 于有线网络连接中.则攻击者也可以使用ARP欺骗等方式来截获该管理密码。目前,绝大多数的路由器都支持基于Web的登录方式,基于IP地址的认证被大部分Web 认证使用,用于替代早期基于Cookie的认证方式为安全起见,基于IP地址的认证也被设定 了一个默认的timeout即超时时间,一般M长都是10分钟(有的是5分钟),过时后将要求用 户麗新使用admin身份登录。除此之外.基于Web的认证还要求当前被激活的admin会话有且 仅有一个。对于Belkin而言.其多款塑号无线路由器,如贝尔金F5D8233-甚至会友好地将 目前管理路由器的用户IP地址告诉试图访问路由器的其他用户由于Belkin无线路由器在对管理员进行认证时,仅仅是依据IP地址来区分合法管理员身份,所以只要攻击者能够在合法用户使用管理员身份登录无线路由器后,在timeout时间来过 期前劫持其IP地址再次登录,就可以劫持已经认证的会话,从而获取管理员身份。

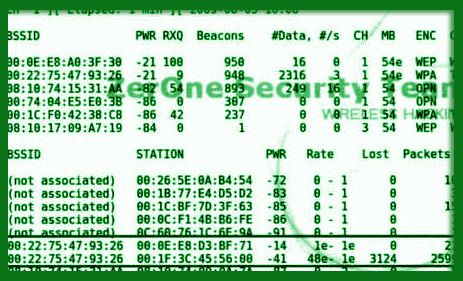

B漏洞利用与实现1.漏洞利用思路关于漏洞的利用是需要先准备一下思路的,这里给出一个标准化的顺序以供大家参考(1)先分析连接此无线路由器上的客户端;(2)发动无线DOS攻击干扰该无线网络,以迫使用户登录路由器进行配置和检査;(3)确认当前登录无线路由器进行配it的客户端1P;(4)攻击者对合法用户攻击迫使其断线;(5)攻击者修改自身IP与合法用户主机IP—致;(6>攻击者连人无线路由器成功劫持管理员身份;(7〉延伸攻击。2.具体步隳关于无线路由器认证会话劫持漏洞的使用并不难,具体利用步骤如下。步骤1:先分析连接此无线路由器上的客户端。攻击者先使用多种无线分析T.具对当前无线网络进行抓包分析.使用 airodump-ng来对当前所有无线网络进行分析.在其中我们可以看到存在一个SS1D名 为“Belldn_Zejiancheng”的无线网络,启用加密为WPA-PSK;而在下方黑框处,可以看到当前 有两个连接至该无线路由器的无线客户端。其中:00:0E:E8:D3:BF:71是攻击者的主机;00:1F:3C:45:56:00是已连接的合法无线客户端。以上两者都已经连接至SS1D名为"Bdkin_Zejiancheng的无线网络:

步骤2:发动无线DOS攻击干扰该无线网络,以迫使用户登录路由器进行配置和检查。既然目标位Belkin无线路由器,耶么就可能存在认证会话劫持漏洞:攻击者为了迫使合 法用户登录路由器,在通过上面步骤1的扫描确认对方在线后,就会故意对该无线网络进行 无线D.O.S攻击.低频率发送一拽Dcauth或者Disassociate类塑数据包来十扰正常的无线网络 无线D.O.S攻击具体这里就不再详细描述,载入无线网卡。步骤3:确认当前登录无线路由器进行配置的客户端在进行一段时间扰乱攻击后.攻击者会不断尝试登录Belkin无线路器管理页面来核査合法用户是否登录。当合法用户已经登录无线路由器进行操作时,Bdkin会很友好地给。“复制管理员,A user at 192.168,2.3 is managing the router.”意思就是说与前已经有一个 管理员登录无线路由器进行操作了,而该管理员来自192.168.2.3。

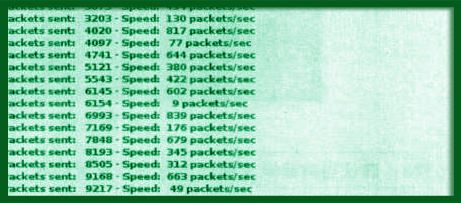

这样,攻击者就拿到了具备管理员能力的客户端IP,并且确认气前该客户端用户正在以管理员身份登录无线路由器。对照一下之前的内容.攻击者就找到了该IP对应的MAC地址a 当然,扫描一下也可以,不过耗费时间长些。步骤4:攻击者对合法用户攻击使其强制断线。此时,攻击者会立即发动无线模式破坏D.O.S攻击来将这个具备管理员能力的客户端强 制断线,也就是通常所说的直接“踢下线”。在弹出窗口中"ESSIDVICT1ME”处填写无线路由器的MAC地址,在“MAC VICHME” 处填写这个具备管理员能力的客户端MAC,选择正确的频道,单击"VALIDATION”按钮 即可发动模式破坏攻击,攻击的发包率将出现一定的随机性,最高可达近1000个数据包/秒,该攻 击的目的是破坏当前已经建立连接的无线客户端状态,使其强制掉线。

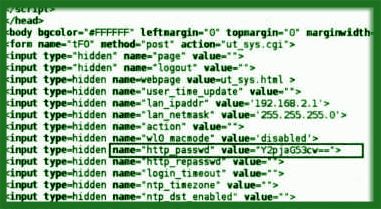

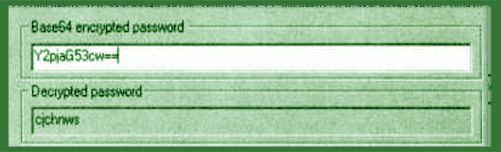

此时,在受到攻击的无线客户端上,会出现明显的中断情况。在192.168.2.3 上打开CMD保持ping网关状态,可以看到出现明显的中断。虽然无线客户端会自动尝试与 无线路由器重新连接,但是在遭到猛烈的模式破坏攻击下,该客户端已无法保持良好的连接状态步骤5:攻击者修改自身IP与合法用户主机IP一致。~攻击者迅速修改自身IP与之前已连接的客户端IP—致,并连接无线路由器,在Linux下手动设置IP地址为192.168.2.3,并设K掩码和网关,填写正确的WPA-PSK连 接密码,单击“OK”按钮开始连接。经过3 ~ 6秒的等待,在Linux下的无线网络连接界面中会显示出已经成功连接,在下方的状态栏中显示出 “Connectedto Belkin_Zejiancheng at 77% (IP: 192.168.2.3)” . 即攻击者已经以192.168.2.3这样的IP连接到了该无线网络。此时.若受害客户端用户仔细留意的话.会看到此时的Belkin无线路由器出现两个红色 的指示灯在闪烁。这是一个很明显的现象,在其他品牌路由器中并没有如此 明显的提示。这两个指示灯分别代表无线网络和有线网络,该闪烁提示实际表示在无线网和 有线网中出现了不同机器同一个IP的情况。步囅6:攻击者连入无线路由器成功劫持管理员身份。此时,攻击者在浏览器中输入192.168.2.1来访问Belkin无线路丨丨1器.会发现已经直接打开管理页面而无须输人密码,可以任总操作了。到此,攻击者成功完成会话劫持,并以管理 员身份登录无线路由器可以进行任意配置出于长远目的考虑,攻击者也会考虑获取丐前无线路由器的管理员密码,以便日后随意 登录和设置修改。毕竟.根据经验,99%的无线用户也许会偶尔修改一下无线连接密码.但 却没有习惯去修改路由器管理员密码,在登录该Belkin无线路由器后,访问如下页面:hup://192.168.2.1/ut_sys.html,査看页面 源文件。捜索关键字“http_passwd"后,可以看到的内容,在黑框处可以看到 在“http_passwd”旁,“value="后面显示的就是加密过的管理员密码“Y2pjaG53cw=="。

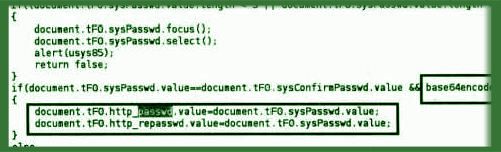

在源文件中上下拉动査找“http_passwd”相关的定义信息,可以看到的内容,在此对“http_passwd”的加密方式有着明确的定义,即使用base64编码方式。

既然已经获知了管理员密码“Y2pjaG53cw==”是经过base64加密的,那么接下来只需要 使用base64的解码工具解码即可还有这里推荐一个比较方便的base64解码器,就是Cain 自带的Base64 Password Decoder。不要告诉我你没用过Cain,打开Cain的工具 菜单,选择 “Base64 Password Decoder” 即可。在“ Base64 encrypted password ”栏输入之前获取的管理员密码 “Y2pjaG53cw==”,在其下方的“Decrypted password”栏就会立即出实际对应的密码为 “cjchnws”。

这样,就成功地得到了无线路由器的管理员密码。那么,作为攻击者而言,真正的渗透就可以开始了。不但可以在以后随意登录无线路由 器.还可以设定端一对一映射,设置多个SSID广播,设迓多个备选WEP加密密码等。这个无线路 由器从此也就宣告着彻底地陷落,而对于该无线网络而言,只是出现了一个临时中断的情况,这在平时也是偶然会发生的情况,所以绝大多数无线用户还根本不知道发生了什么事!这就是提供一种思路,别局限于暴力破解无线路由器密码帐号!

关键词:黑法术高端无线路由器劫持漏洞攻击技术原理