Netgear爆出高危远程代码执行漏洞,影响其多种路由器型号

时间:2024/11/24作者:未知来源:争怎路由网人气:

网络设备公司 Netgear 已发布补丁以修复影响其多个路由器的高危远程代码执行漏洞,远程攻击者可利用该漏洞控制受影响的Netgear路由器系统。

根据网络安全行业门户极牛网JIKENB.COM的梳理,该漏洞号为 CVE-2021-40847(CVSS 评分:8.1),其影响Netgear以下路由器型号:

- R6400v2(固件版本1.0.4.120中已修复)

- R6700(固件版本1.0.2.26中已修复)

- R6700v3(固件版本1.0.4.120中已修复)

- R6900(固件版本1.0.2.26中已修复)

- R6900P(固件版本 3.3.142_HOTFIX 中已修复)

- R7000(固件版本 1.0.11.128 中已修复)

- R7000P(固件版本1.3.3.142_HOTFIX中已修复)

- R7850(固件版本1.0.5.76中已修复)

- R7900(固件版本 1.0.4.46 中已修复)

- R8000(固件版本 1.0.4.76 中已修复)

- RS400(固件版本 1.5.1.80 中已修复)

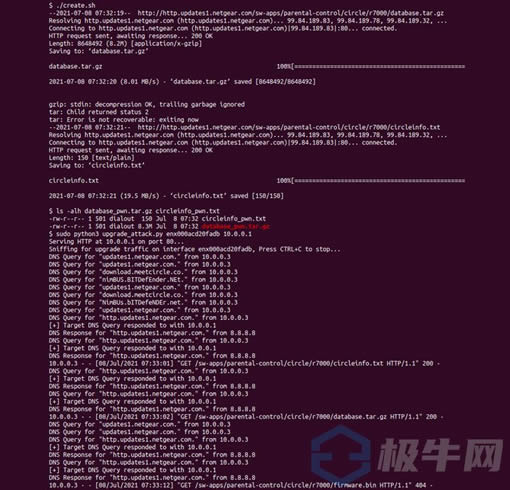

根据网络安全行业门户极牛网JIKENB.COM的梳理,该漏洞存在于Circle 中,Circle是固件中包含的第三方组件,可在 Netgear 设备中提供家长控制功能。特别是,该问题与 Circle 更新守护程序有关,即使路由器尚未配置为限制网站和应用程序的每日互联网时间,它也会默认运行,从而导致可能允许具有网络访问权限的不良行为者获得通过中间人 (MitM) 攻击以 root 身份远程执行代码 (RCE)。

这是因为更新守护程序(即“circled”)连接到 Circle 和 Netgear 以获取数据库的更新,这些更新都未签名并使用 HTTP 下载,这些不安全的机制使漏洞利用成为可能,从而使黑客得以发起 MitM 攻击并使用特制的压缩数据库文件响应更新请求,提取该文件使攻击者能够用恶意代码覆盖可执行二进制文件。

由于此代码在受影响的路由器上以 root 身份运行,因此利用它来获取 RCE 与核心 Netgear 固件中发现的 RCE 漏洞一样具有破坏性,这个特殊的漏洞再次证明了减少攻击面的重要性。

关键词:Netgear爆出高危远程代码执行漏洞,影响其多种路由器型号