一起学习怎么设置AAA认证(AAA认证设置)

时间:2024/11/7作者:未知来源:争怎路由网人气:

华为

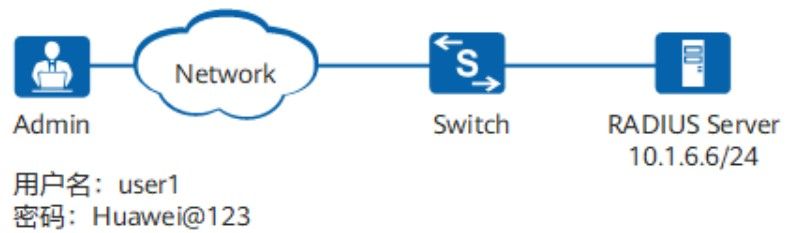

配置管理员使用Radius+Local方式认证并授权用户级别。

1.配置Stelnet登录。

#在服务器端生成本地密钥对。

system-view

sysname switch

dsa local-key-pair create

#配置VTY用户界面0~14的认证方式为AAA认证,支持的协议为SSH。

user-interface vty 0 14

authentication-mode aaa

protocol inbound ssh

quit

#开启设备的SSH服务器功能。

ssh server-source -I vlanif 10 #假设VLANIF 10为管理网口。有管理网口的设备需要执行此步骤,从而将管理网口配置为SSH服务器端的源接口,提高系统安全性。

stelnet server enable

#配置所有SSH用户的认证方式为Password认证、服务方式为Stelnet。

ssh authentication-type default password

2.配置RADIUS认证。

#配置RADIUS服务器模板,实现与RADIUS服务器的通信。

radius-server template 1

radius-server authentication 10.1.6.6 1812

radius-server accounting 10.1.6.6 1813

radius-server shared-key cipher Example@123

quit

#配置AAA认证方案,指定认证方式为RADIUS+local。

aaa

authentication-scheme sch1

authentication-mode radius local

quit

#配置计费方案acc1,指定计费方式为RADIUS计费。

accounting-scheme acc1

accounting-mode radius

accounting start-fail online

quit

#在域下引用AAA认证方案,RADIUS服务器模板。

domain example.com

authentication-scheme sch1

accounting-schme acc1

radius-server 1

quit

#配置example.com为全局默认管理域。

domain example.com admin

3.配置本地认证。

#配置本地账号“user1”,密码“Example@123”,级别为15级。

aaa

local-user user1 password irreversible-cipher Example@123

local-user user1 service-type ssh

local-user user1 privilege level 15

return

4.配置RADIUS服务器。

添加设备、添加用户、配置用户级别为15级。

5.验证配置结果。

管理员通过STelnet客户端软件登录交换机。

display access-user username user1 detail #查看用户user1的信息。

H3C

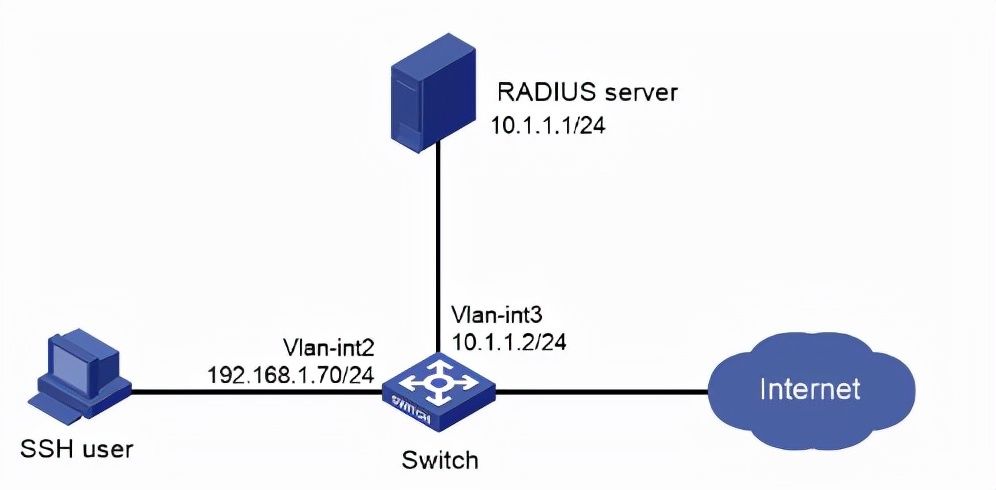

SSH用户的RADIUS认证和授权配置。

1.配置RADIUS服务器

增加接入设备、增加设备管理用户。

2.配置交换机。

#生成RAS及DSA密钥对。

system-view

public-key local create rsa

public-key local create dsa

#使能SSH服务器功能。

ssh server enable

#设置SSH用户登录用户线的认证方式为AAA认证。

line vty 0 63

authentication-mode scheme

quit

#使能缺省用户角色授权功能,使得认证通过后的SSH用户具有缺省的用户角色network-operator。

role default-role enable

#创建RADIUS方案rad。

radius scheme rad

#配置主认证服务器的IP地址为10.1.1.1,认证端口号为1812。

primary authentication 10.1.1.1 1812

#配置与认证服务器交互报文时的共享密钥为明文expert。

key authentication simple expert

#配置向RADIUS服务器发送的用户名要携带域名。

user-name-format with-domain

quit

#创建ISP域bbb,为login用户配置AAA认证方法为RADIUS认证/授权、不计费。

domain bbb

authentication login radius-scheme rad

authentication login radius-scheme rad

accounting login none

quit

3.验证配置。

用户向switch发起SSH连接,按照提示输入用户名和密码,可成功登录switch。

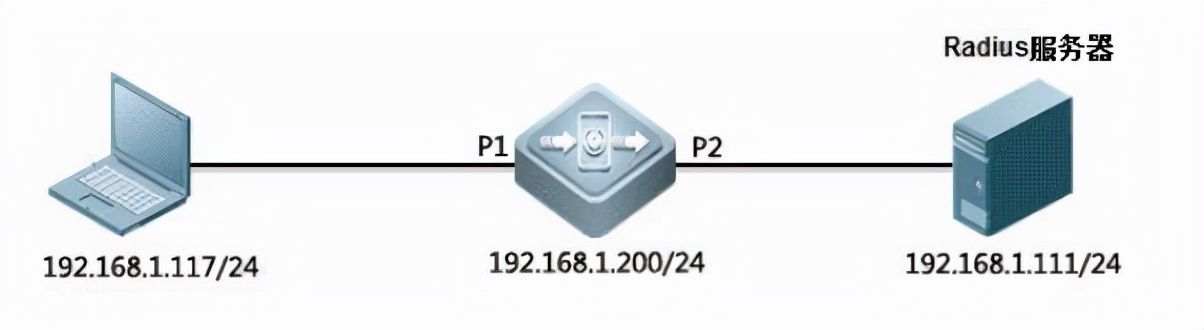

锐捷

1.创建Radius服务器,并设置相关参数。

config radius add 1 192.168.1.111 key 123456 default #添加radius服务器,地址为192.168.1.111,交换机和radius服务器之间的密钥为123456,认证UDP端口号为1812,超时时间为5秒,重新传输值为2。

2.全局启用AAA。

enable auth-policy #全局启用AAA。

3.创建login方法列表,并设置认证首选方法为Radius认证,第二方法为交换机本地认证。

create authen_login method_list_name ruijie #创建一个名为“ruijie”的用户定义Login方法列表。

config authen_login method_list_name ruijie method radius local #配置Login方法列表“ruijie”的首选认证方法为“radius”,次选认证方法为交换机本地认证。

4.设置特权密码ruijie,用于认证需要获取admin权限的用户。

config admin local_enable #配置管理员的本地启用密码。

5.配置HTTP用户的认证所采用的认证方法列表为步骤3中创建的ruijie方法列表。

config authen application http login method_list_name ruijie # 配置HTTTP用户采用“ruijie”认证方法列表。

6.交换机本地设置user级别的HTTP用户账号。

create web_account user 1 #创建Web帐号,用户名为1,访问权限为“user”。

7.配置radius服务器。

1)添加交换机的IP、Key值。

2)创建登入交换机的用户名和密码。

8.验证配置。

在PC的WEB流量器上输入URL“192.168.1.200”尝试登录交换机。

关键词:一起学习如何设置AAA认证(AAA认证设置)